Découvrir EAP-TEAP

Sommaire

Dans cet article, je vous emmène à la découverte d’un protocole d’authentification pour les réseaux, à savoir Tunnel Extensible Authentication Protocol (TEAP), une méthode qui permet la réalisation de plusieurs mécanismes d’authentification au sein d’un tunnel sécurisé. Le principe est de pouvoir cumuler des méthodes d’authentifications et ainsi augmenter le niveau de sécurité d’une communication.

Introduction

TEAP est un protocole défini en 2014 dans la continuité des méthodes du protocole Extensible Authentication Protocol (EAP). Ce dernier est une sorte de cadre permettant de définir des moyens d’authenfication pour les communications sur réseaux filaires ou sans-fil. Nous allons d’abord expliquer ce qu’est EAP, avant de plonger dans TEAP.

EAP et ses méthodes

EAP est un protocole extensible qui s’exécute au-dessus du niveau 2 du modèle OSI pour permettre la réalisation de mécanismes d’authentification entre deux éléments : un peer et un authenticator. Le peer est généralement celui qui demande à être authentifié sur un réseau, tandis que l’authenticator est celui qui authentifie le peer. Par exemple, le peer pourrait être un ordinateur ou un téléphone, tandis que l’authenticator serait un commutateur (ou switch) d’accès réseau.

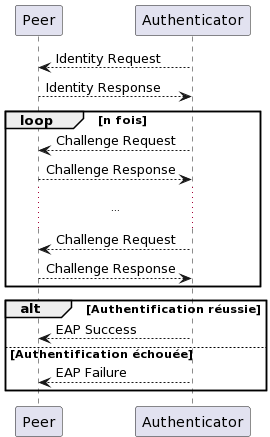

Dans EAP, l’authenticator émet d’abord, de manière optionnelle, une requête de demande d’identité ou EAP Identity-request à laquelle le peer répond avec une identité (un nom d’utilisateur par exemple) ou Identity response. Ensuite, l’authenticator envoie une requête Challenge Request à laquelle le peer répond avec une réponse Challenge response afin de prouver son identité. L’authenticator peut ainsi recommencer plusieurs fois les envoies de requêtes Challenge request. A la fin, si l’authentification est réussie, l’authenticator émet un message EAP Success, sinon il émet un message EAP Failure.

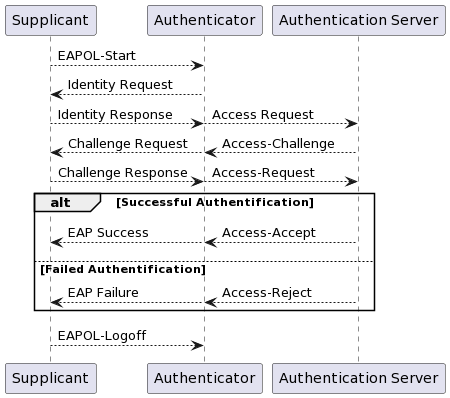

EAP est utilisé dans les liaisons point-à-point régies par le protocole Point-to-Point Protocol (PPP). Il s’inscrit également dans le standard 802.1X, y définissant l’authentification dans le contrôle d’accès aux réseaux (ou Network Access Control) locaux filaires ou Local Area Network (LAN) et sans-fil ou Wireless LAN (WLAN). On parle alors d’EAP over LAN (EAPoL). Dans 802.1X, le peer s’appelle le supplicant et un composant supplémentaire vient épauler l’authenticator : le serveur d’authentification ou authentication server. Ce dernier est utilisé pour vérifier l’identité du supplicant lors d’échanges avec l’authenticator au travers d’un autre protocole d’authentification : Remote Authentication Dial-In User Service (RADIUS), manipulant des messages Access-Request, Access-Challenge et Access-Accept ou Access-Reject.

En outre, des messages supplémentaires sont aussi émis par le supplicant, à savoir EAPOL-Start au démarrage pour déclencher le processus, et EAPOL-Logoff à la fin d’utilisation du média réseau pour remettre le statut de l’accès en non-authentifié.

Le standard 802.11i affine les pre-requis spécifiques d’EAP pour l’authentification sur réseaux sans-fils.

EAP étant extensible, de nombreuses méthodes différentes existent pour fournir différents moyens d’authentification. Le tableau ci-dessous fournit un aperçu des principales méthodes utilisées.

| Méthode | Moyen d’authentification | Génération de clés de session pour l’échange de données chiffrées | Authentification du peer | Authentification de l’authenticator |

|---|---|---|---|---|

| LEAP | Utilisation d’un nombre aléatoire chiffré à l’aide de 3 clés DES dérivées d’une empreinte MD4 du mot de passe de l’utilisateur | Oui | Oui | Oui |

| EAP-MD5 | Utilisation d’une empreinte MD5 de l’identifiant et du mot de passe de l’utilisateur | Non | Oui | Non |

| EAP-PWD | Utilisation d’un mot de passe et d’une suite cryptographique pour dériver un secret partagé | Non | Oui | Non |

| EAP-PSK | Utilisation d’une clé partagée pour dériver des clés de chiffrement subsidiaires utilisées pour l’authentification et la génération de clés de session | Oui | Oui | Non |

| EAP-POTP | Utilisation d’un mot de passe à usage unique ou One Time Password (OTP) pour l’authentification mutuelle et la génération de clés de session | Oui | Oui | Possible |

| EAP-MSCHAPv2 | Utilisation du mot de passe utilisateur pour calculer une empreinte afin d’authentifier le peer et l’authenticator | Non | Oui | Oui |

| EAP-TLS | Utilisation de certificats pour l’authentification mutuelle et la génération de clés de session grâce au protocole TLS | Oui | Oui | Oui |

| EAP-TTLS | Utilisation de certificats pour l’authentification de l’authenticator et la mise en place d’un canal de communication chiffré TLS pour authentifier le peer avec une autre méthode d’authentification (CHAP, PAP, MS-CHAP, MS-CHAPv2, EAP…) | Non | Oui | Oui |

| EAP-PEAP | Utilisation de certificats pour l’authentification de l’authenticator et la mise en place d’un canal de communication chiffré TLS pour authentifier le peer avec une autre méthode d’authentification EAP | Non | Oui | Oui |

| EAP-IKEv2 | Utilisation de clés de chiffrement asymétriques, symétriques ou d’un secret partagé pour l’authentification mutuelle | Oui | Oui | Possible |

| EAP-FAST | Utilisation d’un Protected Access Credential (PAC, comprenant un secret partagé) pour mettre en place un canal de communication chiffré TLS afin d’authentifier le peer avec des identifiants | Oui | Oui | Possible |

| EAP-SIM | Utilisation de la carte SIM d’un téléphone et du centre d’authentification de l’opérateur sur réseau mobile 2G afin de dériver une empreinte pour d’authentifier le peer | Oui | Oui | Possible |

| EAP-AKA | Utilisation de la carte SIM d’un téléphone et du centre d’authentification de l’opérateur sur réseau mobile 3G afin de dériver des empreintes et clés symétriques pour d’authentifier le peer et l’authenticator | Non | Oui | Oui |

| EAP-AKA' | Variante d’EAP-AKA utilisant une méthode de dérivation différente et utilisable en dehors des réseaux mobiles | Oui | Oui | Oui |

| EAP-GTC | Utilisation de jetons en clair pour authentifier le peer (à utiliser au sein d’un tunnel préalablement établi avec une autre méthode) | Non | Oui | Non |

| EAP-EKE | Utilisation d’un secret partagé pour dériver une clé de chiffrement symétrique afin d’authentifier le peer et l’authenticator | Non | Oui | Oui |

Nous allons maintenant détailler une autre de ces méthodes : TEAP.

TEAP

TEAP est donc une méthode supplémentaire d’EAP relativement récente, puisque définie en 2014, supportée par le système d’exploitation Windows 10 depuis le 27/05/2020 et pas encore supportée par de nombreux autres systèmes utilisés par le supplicant. TEAP se déroule avec une première phase d’établissement d’un tunnel authentifié et chiffré au moyen du protocole Transport Layer Security (TLS), puis une deuxième phase d’authentification dans ce tunnel. Vous allez sûrement vous demander en quoi cela diffère des autres méthodes EAP qui reposent sur le même principe (EAP-TTLS, EAP-PEAP, EAP-FAST…). En fait, ces méthodes étant souvent proposées initialement par des éditeurs, une des motivations principales de TEAP est de fournir un standard modulaire pour effectuer plusieurs méthodes EAP tunnelisées.

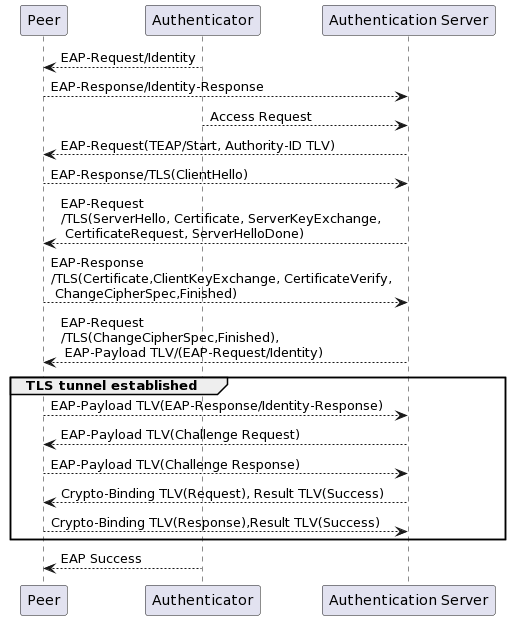

Après les messages EAP Identity-Request et Identity-Response, la première phase débute avec une requête EAP-Request de type TEAP/Start contenant un object Type-Length-Value (TLV) de type Authority-ID (décrit plus bas dans l’article) envoyée par l’authenticator. Le peer répond avec une requête EAP-Response initiant les échanges pour l’établissement du tunnel sécurisé TLS ou TLS handshake. Les messages TLS sont ainsi encapsulés dans les paquets EAP.

Une fois le tunnel TLS établi, la deuxième phase de TEAP prend place avec une série de messages chiffrés (sachant que le premier peut-être envoyé avec le dernier message du TLS handshake afin de réduire le nombre total d’échanges) dans lesquels des objects TLV sont échangés. TLV est un format pour représenter des données au sein d’un protocole, composé d’un champ représentant le type des données, un autre représentant la longueur et un autre la valeur. Pour TEAP, il y a 17 TLV possibles:

- Authority-ID : utilisé par l’authenticator dans le message TEAP/Start pour indiquer son identité au peer afin de l’aider à choisir les bons identifiants à utiliser par la suite.

- Identity-Type : utilisé par l’authenticator pour indiquer le type d’identité attendue au peer : utilisateur ou machine.

- Result : utilisé pour indiquer la réussite ou l’échec de l’authentification TEAP.

- NAK : utilisé pour indiquer les TLV non supportés.

- Error : utilisé pour indiquer une erreur lors de l’authentification TEAP. Il existe 39 codes d’erreurs possibles.

- Channel-Binding : utilisé pour transmettre des méta-données EAP channel-binding afin d’échanger des informations sur les propriétés du réseau.

- Vendor-Specific : libre pour les éditeurs afin d’utiliser des attributs spécifiques.

- Request-Action : utilisé par l’authenticator ou le peer pour demander une nouvelle négociation EAP ou de traiter des TLV supplémentaires.

- EAP-Payload : utilisé pour encapsuler des paquets EAP et des TLV.

- Intermediate-Result : utilisé pour partager des messages EAP Success (alors accompagné d’un TLV Crypto-Binding) ou EAP Failure entre plusieurs méthodes EAP.

- PAC : utilisé pour fournir un Protected Access Credential (PAC), c’est-à-dire un secret partagé généré par l’authenticator pour le peer.

- Crypto-Binding : utilisé pour la vérification du type et version de TEAP négociés et pour valider la participation du peer et de l’authenticator dans l’authentification EAP.

- Basic-Password-Auth-Req : utilisé par l’authenticator pour demander un nom d’utilisateur et un mot de passe au peer.

- Basic-Password-Auth-Resp : utilisé par le peer pour répondre au TLV Basic-Password-Auth-Req avec un nom d’utilisateur et un mot de passe.

- PKCS#7 : utilisé par l’authenticator pour délivrer un ou plusieurs certificats au peer.

- PKCS#10 : utilisé par le peer pour effectuer une requête Simple PKI afin de demander un certificat.

- Trusted-Server-Root : utilisé par le peer pour demander le certificat racine de confiance à l’authenticator qu’il peut alors transmettre avec un TLV PKCS#7 dans un TLV Trusted-Server-Root

La conversation TEAP se termine alors par un échanges d’objets TLV Crypto-Binding et Result qui prouve le bon déroulement des échanges et entraîne les messages EAP Success ou EAP Failure.

TEAP étant un standard assez ouvert, grâce à l’utilisation de TLV, la manière dont les éditeurs l’implémentent peut varier et être incomplète. Au moment où j’écris cet article, les autres méthodes EAP (notamment EAP-TLS, EAP-TTLS, EAP-PEAP) sont encore principalement utilisées. Cependant, à l’heure du Zero Trust, TEAP est censée apporter assez facilement une double authentification machine et utilisateur dans le contrôle d’accès au réseau.

Conclusion

TEAP s’inscrit dans la continuité d’EAP comme une méthode d’authentification permettant plusieurs moyens d’authentification au sein d’un tunnel sécurisé. Le principal besoin actuel est de pouvoir chaîner authentification machine et authentification utilisateur dans le contrôle d’accès au réseau. Reste à savoir à quel rythme les éditeurs vont adopter ce standard et quelles fonctionnalités supplémentaires seront offertes.

Sources

- IETF - RFC 7170 - Tunnel Extensible Authentication Protocol (TEAP) Version 1 : https://datatracker.ietf.org/doc/html/rfc7170. Consulté le 21/03/2022.

- IETF - RFC 3748 - Extensible Authentication Protocol (EAP) : https://datatracker.ietf.org/doc/html/rfc3748. Consulté le 21/03/2022.

- FRAMEIP.COM - Modèle OSI : https://www.frameip.com/osi/. Consulté le 21/03/2022.

- IETF - RFC 3579 - RADIUS (Remote Authentication Dial In User Service) Support For Extensible Authentication Protocol (EAP) : https://datatracker.ietf.org/doc/html/rfc3579. Consulté le 21/03/2022.

- IETF - RFC 4017 - Extensible Authentication Protocol (EAP) Method Requirements for Wireless LANs : https://datatracker.ietf.org/doc/html/rfc4017. Consulté le 21/03/2022.

- VOCAL Technologies - EAPoL Protocol – Extensible Authentication Protocol over LAN : https://www.vocal.com/secure-communication/eapol-extensible-authentication-protocol-over-lan/. Consulté le 21/03/2022.

- Microsoft - Documentation - What’s new in Windows 10, version 2004 for IT Pros : https://docs.microsoft.com/en-us/windows/whats-new/whats-new-windows-10-version-2004#networking. Consulté le 21/03/2022.

- Guy PUJOLLE, Les Réseaux Edition 2008 - Editions Eyrolles, 1128 pages, 2007.

- Cisco Press - EAP Authentication Protocols for WLANs : https://www.ciscopress.com/articles/article.asp?p=369223&seqNum=4. Consulté le 21/03/2022.

- Fanbao Liu, Tao Xie, How to Break EAP-MD5, 6th International Workshop on Information Security Theory and Practice (WISTP), Jun 2012, Egham, United Kingdom. pp.49-57 (https://hal.inria.fr/hal-01534313/document).

- IETF - RFC 5931 - Extensible Authentication Protocol (EAP) Authentication Using Only a Password https://datatracker.ietf.org/doc/html/rfc5931. Consulté le 21/03/2022.

- IETF - RFC 4764 - The EAP-PSK Protocol: A Pre-Shared Key Extensible Authentication Protocol (EAP) Method : https://datatracker.ietf.org/doc/html/rfc4764. Consulté le 21/03/2022.

- IETF - RFC 4793 - The EAP Protected One-Time Password Protocol (EAP-POTP) : https://datatracker.ietf.org/doc/html/rfc4793

- IETF - RFC 5216 - The EAP-TLS Authentication Protocol : https://datatracker.ietf.org/doc/html/rfc5216. Consulté le 21/03/2022.

- IETF - RFC 5281 - Extensible Authentication Protocol Tunneled Transport Layer Security Authenticated Protocol Version 0 (EAP-TTLSv0) : https://datatracker.ietf.org/doc/html/rfc5281. Consulté le 21/03/2022.

- IETF - RFC 2759 - Microsoft PPP CHAP Extensions, Version 2 : https://datatracker.ietf.org/doc/html/rfc2759. Consulté le 21/03/2022.

- IETF - Draft - Protected EAP Protocol (PEAP) Version 2 : https://datatracker.ietf.org/doc/html/draft-josefsson-pppext-eap-tls-eap-10. Consulté le 21/03/2022.

- IETF - RFC 5106 - The Extensible Authentication Protocol-Internet Key Exchange Protocol version 2 (EAP-IKEv2) Method : https://datatracker.ietf.org/doc/html/rfc5106. Consulté le 21/03/2022.

- IETF - EAP-IKEv2 Method : https://www.ietf.org/archive/id/draft-tschofenig-eap-ikev2-15.html. Consulté le 21/03/2022.

- IETF - RFC 4851 - The Flexible Authentication via Secure Tunneling Extensible Authentication Protocol Method (EAP-FAST) : https://datatracker.ietf.org/doc/html/rfc4851. Consulté le 21/03/2022.

- IETF - RFC 4186 - Extensible Authentication Protocol Method for Global System for Mobile Communications (GSM) Subscriber Identity Modules (EAP-SIM) https://datatracker.ietf.org/doc/html/rfc4186. Consulté le 21/03/2022.

- Université de Poitiers - Frédéric Launay - La sécurité des réseaux mobiles : https://blogs.univ-poitiers.fr/f-launay/tag/eap-sim/. Consulté le 21/03/2022.

- IETF - RFC 4187 - Extensible Authentication Protocol Method for 3rd Generation Authentication and Key Agreement (EAP-AKA) : https://datatracker.ietf.org/doc/html/rfc4187. Consulté le 21/03/2022.

- IETF - RFC 5448 - Improved Extensible Authentication Protocol Method for 3rd Generation Authentication and Key Agreement (EAP-AKA’) : https://datatracker.ietf.org/doc/html/rfc5448. Consulté le 21/03/2022.

- NetworkRADIUS - FreeRADIUS Documentation - eap gtc : https://networkradius.com/doc/3.0.10/raddb/mods-available/eap/gtc.html. Consulté le 21/03/2022.

- IETF - RFC 6124 - An EAP Authentication Method Based on the Encrypted Key Exchange (EKE) Protocol : https://datatracker.ietf.org/doc/html/rfc6124. Consulté le 21/03/2022.

- Digitalberry - Handshake TLS : comment marche l’authentification du protocole TLS : https://www.digitalberry.fr/handshake-protocole-tls-authentification/. Consulté le 21/03/2022.

- IETF - RFC 6677 - Channel-Binding Support for Extensible Authentication Protocol (EAP) Methods : https://datatracker.ietf.org/doc/html/rfc6677. Consulté le 21/03/2022.

- Cisco - Overview of EAP-FAST : https://www.cisco.com/en/US/docs/wireless/wlan_adapter/eap_types/fast/admin/guide/EF_ovrvw.pdf. Consulté le 21/03/2022.

- LinkedIn - Everything You Always Wanted to Know About TEAP* (*But Were Afraid to Ask) : https://www.linkedin.com/pulse/everything-you-always-wanted-know-teap-were-afraid-ask-tal-surasky/. Consulté le 21/03/2022.

- Agence nationale de la sécurité des systèmes d’information - Le modèle Zero Trust : https://cyber.gouv.fr/en/publications/anssi-views-zero-trust-model. Consulté le 21/03/2022.